供應鏈攻擊

」 Call機 黎巴嫩 BB Call 呼叫器 爆炸

100%非台灣製!金阿波羅捲入黎巴嫩Call機爆炸 董事長:將提告歐洲經銷商

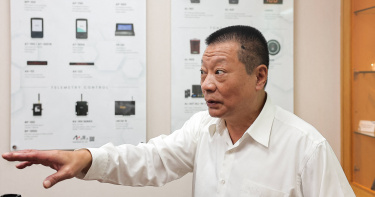

黎巴嫩真主黨成員使用的通訊呼叫器(俗稱BB Call)在17日下午幾乎同時發生爆炸,造成9人死亡,約2800人受傷。消息曝光後,外媒直接點名Call機的生產廠商是台灣新北汐止的金阿波羅。而金阿波羅老闆受訪時表示,這批Call機是歐洲經銷商取得授權後,直接生產的產品,並未經過金阿波羅之手。目前也決定要對該間經銷商提出跨國告訴。據了解,,針對這次真主黨所採購的AR-924型號呼叫器大量爆炸案,有專家提出兩種可能性,一種是因網絡安全漏洞,導致傳呼機的鋰電池過熱並引發爆炸;另一種理論則認為,這是一起「供應鏈攻擊」,傳呼機在製造或運輸過程中被篡改。前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 分析後,也認為Call機可能在「在製造或運輸過程中遭到竄改」,所以才變成爆炸主因。而根據媒體報導指出,金阿波羅董事長許清光受訪時表示,金阿波羅約在三年前與一家歐洲經銷商簽訂合作協議。起初,這家經銷商主要負責代理銷售金阿波羅的多種產品。後來該經銷商的老闆Tom帶領一批工程師,自行設計了本次爆炸事件中涉及的呼叫器AR-924。在產品設計完後,Tom向許清光提出希望使用金阿波羅商標的請求,以便為新產品進行廣告推廣。考慮到雙方的合作關係,許清光同意了這一請求,並與其簽訂為期兩年的協議。許清光強調,這款爆炸呼叫器的設計、製造過程,完全都是在國外進行,與台灣毫無關係。許清光也提到,在聽聞此事之後也十分錯愕,立即聯繫該公司在台灣的辦事處,直言表示「你們害死我了!」。目前許清光表示,將會針對此事件提出跨國告訴提告該間經銷商。而士林地檢署方面也表示,目前已經剪報分案,後續將會交由國安專組主任檢察官持續偵辦。

真主黨爆炸Call機來自台灣? 原廠金阿波羅:歐洲經銷商生產

黎巴嫩真主黨成員使用的通訊呼叫器(俗稱BB Call)在17日下午幾乎同時發生爆炸,造成9人死亡,約2800人受傷。消息曝光後,外媒直接點名Call機的生產廠商是台灣新北汐止的金阿波羅。而金阿波羅老闆受訪時表示,這批Call機是歐洲經銷商取得授權後,直接生產的產品,並未經過金阿波羅之手。根據《CNN》報導指出,針對這次真主黨所採購的AR-924型號呼叫器大量爆炸案,有專家提出兩種可能性,一種是因網絡安全漏洞,導致傳呼機的鋰電池過熱並引發爆炸;另一種理論則認為,這是一起「供應鏈攻擊」,傳呼機在製造或運輸過程中被篡改。前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 對此事件的爆炸規模過大,不可能是遠程駭客攻擊使傳呼機過載引發電池爆炸。他更傾向於第二種「在製造或運輸過程中遭到竄改」,並表示這可能是以色列在真主黨內部安插了間諜人員,傳呼機被植入炸藥,並在接收到特定訊息後被引爆。根據媒體報導指出,金阿波羅公司創辦人許清光(Hsu Ching-kuang)於18日受訪時表示,這些黎巴嫩真主黨所採購的呼叫器,雖然有掛上金阿波羅的名字,但實際上是一家歐洲經銷商在取得金阿波羅的授權後所生產的。許清光表示,金阿波羅大約三年前與這家歐洲經銷商建立了合作關係。一開始該經銷商只進口金阿波羅的其他呼叫器和通訊產品,但後續提出希望自行生產呼叫器的想法,同時也希望能使用金阿波羅的品牌。金阿波羅就這樣授權對方生產自家產品,以及使用自家LOGO。但許清光也在訪談中提到,與這家歐洲經銷商的合作過程中可說是問題重重,像是對方在支付款項時,經常拖延很長時間才結清。

呼叫器炸死黎巴嫩真主黨 台灣製造商阿波羅:還在釐清中

黎巴嫩真主黨成員 (Hezbollah) 日常使用的BB Call,於17日下午傳出「同時爆炸」的消息,目前已知至少造成9人死亡,近3000人受傷。而事發之初,就有消息表示,這批真主黨採購的呼叫器,是台灣新北汐止的的公司「Gold Apollo」(金阿波羅)所製作。而目前金阿波羅也表示正在釐清情況中。根據《CNN》報導指出,針對這次Call機大量爆炸,專家提出兩種可能性,一種是因網絡安全漏洞,導致傳呼機的鋰電池過熱並引發爆炸;另一種理論則認為,這是一起「供應鏈攻擊」,傳呼機在製造或運輸過程中被篡改。前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 對此事件的爆炸規模過大,不可能是遠程駭客攻擊使傳呼機過載引發電池爆炸。他更傾向於第二種「在製造或運輸過程中遭到竄改」,並表示這可能是以色列在真主黨內部安插了間諜人員,傳呼機被植入炸藥,並在接收到特定訊息後被引爆。根據媒體報導指出,金阿波羅公司初步表示,在接獲消息後已召開緊急內部會議,公司初步研判,爆炸事件可能發生在產品出貨後、運送至黎巴嫩的過程中遭人動手腳。他們推測,問題點可能是在第三方運輸期間對產品進行了非法改動。金阿波羅公司也表示,目前公司官網疑似遭到駭客攻擊,官網無法正常顯示,而公司在完成釐清之後,將會發布詳細的聲明對外做出完整的解釋與回應。

外媒稱爆炸BB Call是「台灣製造」!真主黨曾大量購入全新品 專家分析背後原因

黎巴嫩真主黨成員 (Hezbollah) 日常使用的BB Call,於17日下午傳出「同時爆炸」的消息,目前已知至少造成9人死亡,近4000人受傷。目前傳聞這批Call機是真主黨近日採購的,廠商為台灣廠商,但至於Call機為何變成炸彈,目前尚在查證中。也有專家提出兩種可能性,解釋為何這些真主黨慣用的通訊方式,如今卻變成了奪命手法。根據《CNN》報導指出,據黎巴嫩的安全消息來源透露,這些爆炸的Call機是近期購買的,製造廠商為台灣新北汐止的新北汐止的「金阿波羅」(Gold Apollo),真主黨在過去數個月購入的,但目前尚不清楚真主黨實際購買的型號與購買的日期。針對這次Call機大量爆炸,專家提出兩種可能性,一種是因網絡安全漏洞,導致傳呼機的鋰電池過熱並引發爆炸;另一種理論則認為,這是一起「供應鏈攻擊」,傳呼機在製造或運輸過程中被篡改。前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 對此事件的爆炸規模過大,不可能是遠程駭客攻擊使傳呼機過載引發電池爆炸。他更傾向於第二種「在製造或運輸過程中遭到竄改」,並表示這可能是以色列在真主黨內部安插了間諜人員,傳呼機被植入炸藥,並在接收到特定信息後被引爆。肯尼迪認為,要實現大量Call機同時爆炸,這行為涉及複雜的情報工作和執行能力,除了人類情報的參與外,還需要在供應鏈中進行干預以,這才有機會進行Call機的改造。報導中也提到,真主黨長期以來將「保密」視為其軍事策略的基石,所以一直極力避免使用高科技設備,以防止以色列和美國的間諜軟件滲透。六個月前,真主黨秘書長納斯魯拉 (Hassan Nasrallah) 在一次電視談話中表示,呼籲成員和家人,特別是居住在南黎巴嫩、與以色列軍隊在邊界衝突的地區,避免使用手機。納斯魯拉強調,手機是與以色列合作的「共犯」,是「殺手」,並建議大家將手機關掉、埋起來,甚至鎖在鐵箱中,以保護安全。與其他中東地區的激進組織不同,真主黨被認為擁有內部的通訊網絡,這也是該組織長期被指控為「國中之國」的原因之一。儘管Call機的使用,對於大多數黎巴嫩人來說早已過時,但對真主黨成員而言,它們依然是一種能夠提示成員通過電話線聯繫的工具。

行政院追加13億預算打詐 民眾黨立委批僅有空泛口號

民眾黨立法委員陳琬惠、張其祿、立院黨團副主任兼發言人楊寶楨今(9)日開記者會指出,近日「不動產借貸媒合平台im.B」涉嫌吸金詐騙25億元,逾千人受害,行政院追加13億預算推出「新世代打詐行動綱領1.5版」,但至今僅提出空泛口號,呼籲政府拿出實際作為防詐,加強監管網路借貸平台,根除詐騙集團並引導民眾識別詐騙,避免國人蒙受財產損失。陳琬惠指出,行政院追加13億預算升級打詐綱領,但歷時一個月,僅提出「1合2清3減4面5不」的華麗口號,所謂1合是跨部會合作,2清是清理上下游,如此膚淺的內容居然拿出來搪塞民眾。上周更被踢爆,所謂1.5版本根本還沒有實際計畫,追蹤行政院、內政部、刑事局等部會,目前還卡在刑事局「內部簽辦中」,行政院以口號譁眾取寵,對根除詐騙毫無幫助。陳琬惠直言,據法務部的《詐欺罪案件統計分析》,近51萬詐騙犯中,起訴率竟只有2成,其中起訴率最高的是「車手」高達6成,然而車手在詐騙集團的「產業鏈」中屬於最末流,甚至拐騙年輕人當成「棄子」。2017年,法務部針對《組織犯罪防制條例》大幅修改,隔年起訴人數大幅增加2,677人,其中近9成是電信詐欺,被民進黨政府大內宣成「政績」宣揚,但政府不應該忽視潛藏在背後的組織犯罪,長期以來只注重詐欺本身,只抓車手等下游,完全治標不治本。張其祿表示,先前時任行政院長賴清德推動數位身分證,最終因資安爭議暫停作業,總計逾10億元費用,恐由全體國民的納稅錢負擔。民眾黨團當時在執政黨針對「數位身分證」政策之討論上,即要求「專法管理」,但台灣做為標榜「科技立國」的科技島,卻因國會多數黨在立法上怠惰、行政上延宕造成使政策推不動,執政當局要負起最大責任。同時,因數位身分證系統存在著設計和實現上的缺陷,以及來自供應鏈攻擊和讀卡裝置安全性方面的風險,數位治理能力仍需要政府持續補強。張其祿直言,近期「借貸媒合平台im.B」詐騙事件,因是透過數位平台直接媒合借貸者和投資者,無需透過金融中介,借款人可以籌集資金,投資者也從中獲得利息,但唐鳳部長竟說「我們零監管」,甩鍋監管責任,黃天牧主委也跳針式撇清,讓人感到非常失望,呼籲金管會加強對P2P業務的監管與稽核,增加透明度和公開度,設立嚴謹的風險管理和披露機制,同時也須強化聯繫第三方支付機構,加強支付監管。楊寶楨指出,詐騙集團經常與時事連結,時值5月報稅季,民眾連報稅時都要慎防遇到詐騙。楊寶楨說,上月數發部長唐鳳曾於立法院公開承諾,一周內將現存的假冒名人詐騙廣告從網路下架,但數發部僅下架特定時段內之廣告,目前Google受檢舉廣告已下架33%,Meta已下架83%,仍有進步空間。行政院4月中拍板網路投資廣告採實名制,但此制度只會讓詐騙集團有漏洞可鑽,透過人頭刊登犯案,讓更多弱勢族群,甚至不諳世事的青年誤入歧途,政府應積極與網路平台業者協商可行的辦法,增加下架效率。

2022資安預測:駭客四重勒索擴大供應鏈攻擊、個資外洩風險攀升

趨勢科技2022年資安年度預測報告,提出三大重點觀察,包含:駭客藉四重勒索擴大獲利、供應鏈成為駭客攻擊的新場域、個資外洩助長詐騙風潮;在全球數位轉型風潮及網路服務型態持續演變牽動之下,資訊安全防護挑戰將日益險峻。趨勢科技臺灣區暨香港區總經理洪偉淦表示:「全球商業環境受各區域經濟版圖競爭持續轉變,駭客的思考模式也如同商人做生意一般,不斷地開拓攻擊版圖以尋找新的獲利機會,台灣位處於全球產業供應鏈的重要中樞,不論是企業或是上下游供應廠商,妥善的資安風險管理政策更將是明年企業經營佈局規劃的重中之重。」趨勢科技指出,以高科技業來說,勒索病毒一直是一項持續性的惡意威脅,勒索病毒攻擊手法已逐漸演化為目標式勒索攻擊。根據趨勢科技統計,台灣企業遭受目標式勒索攻擊的佔比從去年35%成長到今年42%,其中以高科技製造業就是最大宗。趨勢科技預測,「駭客將發展出四重勒索」的攻擊模式,除了透過將企業檔案加密、外洩敏感資料及發動DDos攻擊以中斷企業營運的手段之外,未來還有第四重「供應鏈攻擊」,將使得企業受害層面擴大至供應鏈上下游,駭客將利用供應鏈信任圈發動攻擊,讓企業在面臨勒索事件發生時的處理更艱困。趨勢科技數據統計,2021年台灣偵測到的電子郵件外洩的比例相較2020年上升11%,顯示在疫情的影響之下,個資儼然成為駭客攻擊的目標之一,趨勢分析,疫情造就各式線上活動及網路服務愈趨活躍,民眾對於網路服務的依賴程度也日漸加深,當大量個人敏感資料在網路世界流動,個資外洩的風險也隨著升溫。

SEMI發布半導體晶圓設備資安標準 台積電、日月光、應材等大咖響應

國際半導體產業協會(SEMI)於國際半導體展(EMICON Taiwan 2021)期間,正式發布SEMI第一個半導體晶圓設備資安標準(SEMI E187 - Specification for Cybersecurity of Fab Equipment),包括台積電(2330)、日月光(3711)、鴻海(2317)、台灣應材、微軟等國內外半導體、電子及軟體等大咖都宣誓加入。SEMI全球行銷長暨台灣區總裁曹世綸指出:「隨著供應鏈攻擊的威脅日益嚴峻,有效提升供應商與產業供應鏈的整體資訊安全是刻不容緩的課題,其中在網路安全意識的推動,更是一項重大挑戰。今年SEMI正式成立資安委員會,致力於持續暢通跨界交流與溝通橋梁,也透過制定與半導體設備有關的資安標準框架,加速高科技製造業進行安全智慧化、數位化的腳步。」SEMI資安委員會主席暨台積電企業資訊安全處長屠震表示:「隨著SEMI晶圓設備資安標準的正式建立,全球供應商對於設備的資安防護設計也能有所依循;企業在設備採購合約上,也能以此標準作為資安要求。長期來看,不僅能確保晶圓廠的機台設備安全,更能帶動上游產業對設備安全品質的重視。」歷經將近三年的制定,SEMI資訊與控制標準技術主席暨台積電部經理游志源博士表示:「資安標準的籌備及撰寫過程嚴謹艱辛,字字句句都需要多方斟酌,同時也讓SEMI全球的標準技術專家審核過程,花了很多的功夫始能將標準文件落實。這是台灣半導體產業共同努力完成的第一條資安標準,相當具有代表性。」SEMI資安委員會成員包含台積電、日月光、台灣應材、鴻海、微軟等國內外大廠,除聚焦在資安標準的推廣,預期將進一步提升產業資安意識、對供應鏈網路安全及資安風險評估,提出有效的評估框架。

全面防堵勒索軟體 美國網安局與科技巨頭組防禦組織

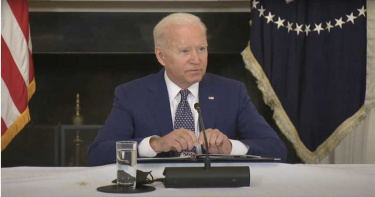

自2020年開始美國本土許多企業頻頻遭駭客組織以勒索軟體入侵,美國認為這些駭客組織背後可能有國家資助,目的就是為了打擊美國企業,因此網路安全局(CISA)協調各安全部門與Google、Microsoft、Amazon等科技巨頭合作,成立網路防禦協作組織,希望能讓勒索軟體徹底消失。從2020年底的SolarWinds供應鏈攻擊事件開始,美國從中央到地方州郡的網站就不斷遭到攻擊,因此自當時開始,公部門與民營網路公司就開始合作,而在2021年初時,微軟郵件伺服器疑似遭到由國家所資助的駭客組織攻擊,當時許多企業都遭受重創。因此美國總統拜登在7月下旬簽署了國家安全備忘錄,希望公部門、基礎網路設施以及網路營運商能加強橫向合作,以加強關鍵基礎設施的安全性;其中甚至提到這樣嚴重的安全漏洞可能會與另個大國展開真正的戰爭。因此美國國土安全部(DHS)旗下的網路安全暨基礎安全局(CISA)與國防部、國安局、司法部、聯邦調查局等情報單位以及Google、Microsoft、Amazon、AT&T、Crowdstrike、FireEye Mandiant、Lumen、Palo Alto Networks 和 Verizon等網路營運商組成聯合網路防禦協作組織(JCDC)。此組織的功能在於,在駭客、勒索軟體尚未攻擊前能先得知相關情資,或者在遭受攻擊能共同防禦其攻擊力道,同時也會針對網路攻擊進行全方面的演習。